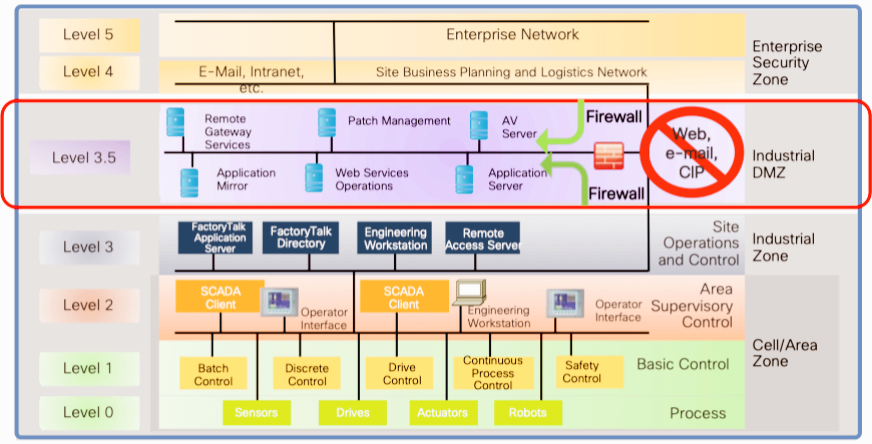

IDMZ Network Architecture

아래 Diagram은 Industrial-DMZ(Demilitarized Zone), Enterprise Zone(엔터프라이즈 존), Industrial Zone(산업 존) 이렇게세 개의 영역으로 분리된 네트워크 간 통신 방식을 보여주고 있다.

IDMZ Network Zones

Industrial Zone:

- Industrial(Ex. HMI) 서버/클라이언트와 EWS(엔지니어링 워크스테이션)으로 구성되어 있으며, Industrial 프로세스를 제어하거나 모니터링하는 역할을 한다.

- 다른 영역과의 트래픽은 방화벽을 통해 관리된다.

Industrial DMZ (Industrial DMZ):

- 산업 존과 엔터프라이즈 존 사이의 완충 지대 역할을 하며, 산업 자산을 외부의 불법 접근으로부터 보호한다.

- 방화벽(IDMZ FW)은 Active-Manual Mode로 배포되어, 영역 간의 보안을 유지하면서 High Availability를 제공한다.

Enterprise Zone(엔터프라이즈 존):

- 내부의 엔터프라이즈 기능을 담당하는 애플리케이션 서버와 웹 서비스가 포함되어 있다.

- 외부 네트워크와는 포워드 프록시 서버를 통해 연결되며, 인터넷 트래픽을 안전하게 처리한다.

iDMZ forward Web proxy

주요 구성 요소 (Components)

- 방화벽(FW): 각 영역 간의 트래픽을 모니터링하고 보안 정책을 강제하는 역할을 합니다. 예를 들어, DMZ와 엔터프라이즈 존 사이에 DMZ 방화벽이 배치되어 있다.

- 프록시 서버: 엔터프라이즈 존의 Forward Proxy Server(포워드 프록시 서버)는 외부 웹사이트나 서비스로의 요청을 처리한다.

- 외부 연결: 다이어그램에는 인터넷 액세스를 위한 두 개의 4G/LTE 라우터가 포함되어 있으며, 이는 HA(High Availability)를 위한 중복성을 보장한다.

번호 라벨 설명 (Numbered Labels)

(1) Industrial Server/Client ↔ EWS:

- 이 클라이언트들은 산업 존에서 엔지니어링 워크스테이션과 직접 상호 작용하며, 데이터 교환은 내부 네트워크 내에서 이루어진다.

(2) Industrial Zone ↔ Industrial DMZ:

- Industrial서버/클라이언트와 DMZ 방화벽(I-DMZ FW) 간의 연결이며, 트래픽이 관리되고 보안을 위해 필터링된다.

(3) 모니터링 시스템:

- 포워드 프록시 서버 근처에 있는 모니터로, 하이퍼-V 환경(가상화된 환경)에서 트래픽을 로깅하고 분석하는 데 사용된다.

(4) Industrial DMZ ↔ Enterprise Zone

- iDMZ에서 나오는 트래픽이 방화벽을 통해 엔터프라이즈 존으로 들어오며, 산업 운영과 엔터프라이즈 애플리케이션 간의 분리를 보장한다.

(5) Enterprise Zone ↔ 외부 네트워크:

- 엔터프라이즈 존에서 외부로 나가는 트래픽이 4G/LTE 라우터를 통해 전달되며, 이는 원격 모니터링 또는 클라우드 기반 서비스와 관련이 있을 수 있다.

(6) 웹 프록시와 애플리케이션 서버:

- 내부 네트워크에서 외부 서비스나 웹사이트로의 요청은 웹 프록시 VLAN에 의해 관리되고, 애플리케이션 서버를 통해 라우팅된다.

(7) 데이터 로깅 및 트래픽 제어:

- 이 흐름은 프록시와 외부 서버 간의 모니터링 활동과 관련이 있으며, 요청이 안전하게 라우팅되도록 한다.

(8) 프록시 웹 필터링:

- 웹 프록시 VLAN에 의해 필터링된 트래픽을 나타내며, 외부 서버로 전달되기 전에 웹 액세스 제어 정책이 적용된다.

요약:

- Industrial Zone은 중요한 산업 운영을 담당하며, DMZ를 통해 외부 위협으로부터 강력한 격리 상태를 유지한다.

- Enterprise Zone은 내부 서비스를 외부 네트워크와 연결하며, 프록시 서버는 인터넷 트래픽을 통제하고 보호하는 역할을 합니다.

- 4G/LTE 라우터는 인터넷 액세스를 위한 중복 경로를 제공하여 고가용성(HA)을 향상시킨다.

- 트래픽 관리와 세분화된 보안은 각 영역에 맞는 방화벽을 통해 이루어지며, 심층 방어 전략을 따른다.

References

How to Segment your Industrial Network - a practical methodology!

Learn how to segment your network and prevent vulnerabilities from increasing the risk of espionage and sabotage in critical infrastructure.

conscia.com

Deploy Secure Network Architectures for The Connected Enterprise | PPT

Deploy Secure Network Architectures for The Connected Enterprise

Deploy Secure Network Architectures for The Connected Enterprise - Download as a PDF or view online for free

www.slideshare.net

'IT' 카테고리의 다른 글

| 아이폰 화면 녹화 기능 (5) | 2024.10.25 |

|---|---|

| SAP TAX Determination Rule (0) | 2024.10.25 |

| HAProxy란? (1) | 2024.10.24 |

| 이중화(High Availability)란? (2) | 2024.10.24 |

| 티스토리를 네이버에 검색되게 하는 방법 (5) | 2024.10.23 |